به گزارش خبرنگار

حوزه فناوری گروه فضای مجازی خبرگزاری صداوسیما، دولت تایوان مدتهاست با دولت مرکزی چین در مناقشه است و این کشمکش از طرفی دیگر باعث شده که هکرهای مورد حمایت چین بارها و بارها برای نفوذ به اطلاعات حساس و صنعتی تایوان تلاش کنند.

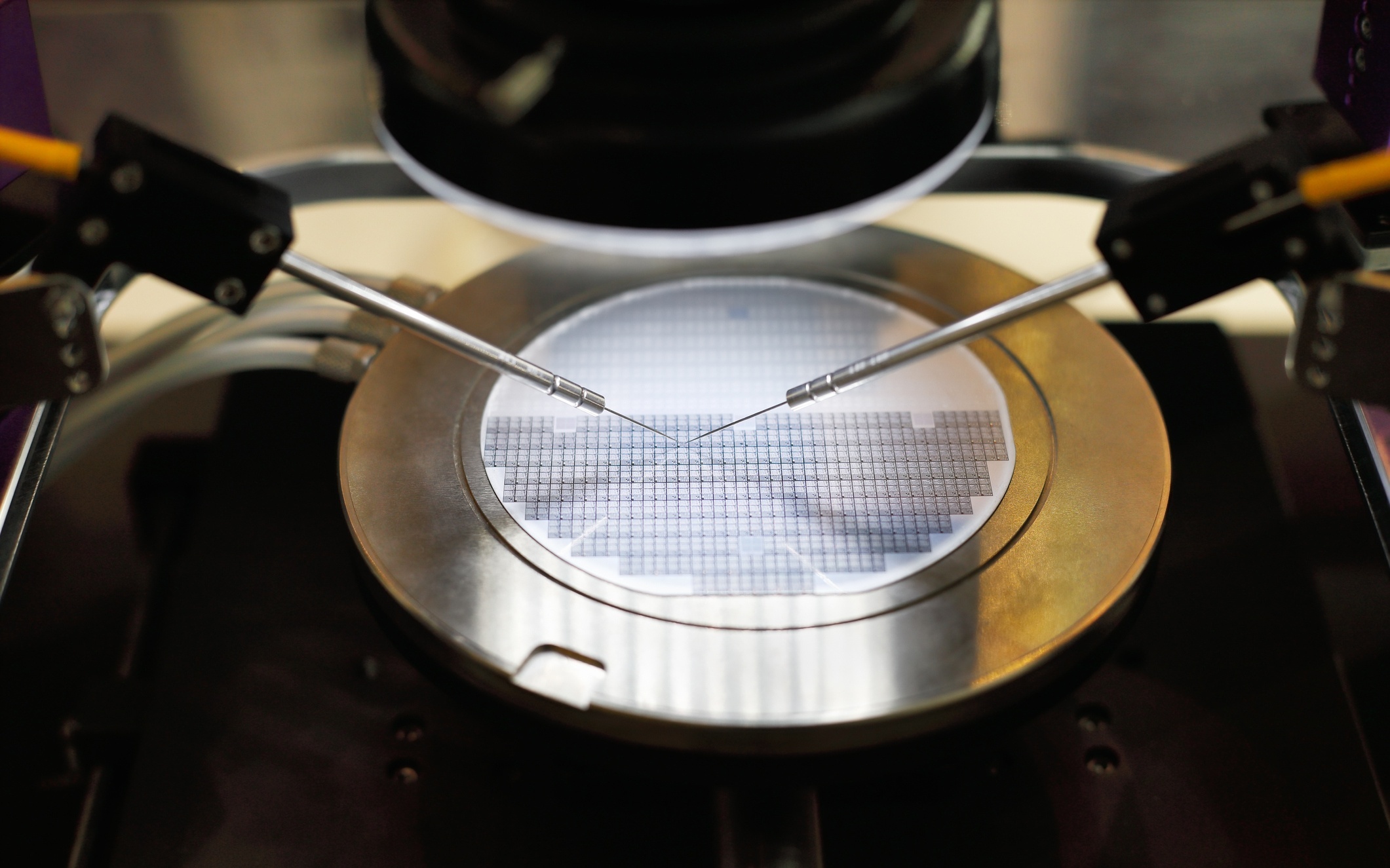

در این میان مواردی هم هست که هکرها به موفقیتهای چشمگیری دست یافته اند. گزارشهای جدید یکی از شرکتهای امنیت سایبری تایوان نشان میدهد که هکرهای چینی نفوذ گستردهای به مهمترین صنعت تایوان یعنی نیمههادی کرده و بهنوعی اطلاعات محرمانه و اسناد مهم صنعت را دزدیدهاند.

محققان شرکت امنیت سایبری CyCraft در رویداد امنیتی اخیر موسوم به Black Hat گزارشی از جزئیات حملهای سایبری به شرکتهای تایوانی فعال در صنعت نیمههادی ارائه کردند. این گزارش حمله به حداقل هفت شرکت تایوانی را در دو سال گذشته بررسی میکند. نفوذهای عمیق هکرها که بهدلیل استفادهی هکرها از روشی موسوم به Skeleton key injector، بهنام Operation Skeleton Key معرفی شد، با هدف سرقت حداکثری اطلاعات محرمانه از شرکتهای فعال در صنعت نیمههادی رخ داده بود. محققان میگویند هکرها بهدنبال حداکثر اطلاعات ممکن بودند که انواع سورس کد و کیتهای توسعهی نرمافزاری (SDK) و طراحی تراشه را شامل میشده است. شرکت امنیتی CyCraft قبلا گروه هکرهای نیمههادی را Chimera نامیده بود. گزارشهای جدید ارتباطهایی بین گروه مذکور و هکرهای حمایتشدهی دولت چین موسوم به Winnti نشان میدهد. این گروه در برخی مواقع بهنام Barium یا Axiom هم شناخته میشود.

در گزارش شرکت CyCraft، با جدیت ادعا میشود هکرهای نیمههادی از حمایت دولت چین برخوردار بودهاند. آنها میگویند هکرها با هدف مشخص خرابکاری در صنعت اصلی تایوان وارد عمل شدهاند و تصمیم آنها برای سرقت عمدهی اطلاعات صنعت، کل کسبوکار فعالان تایوانی را تهدید میکند. درنهایت، تعدادی از محققان شرکت امنیتی تایوانی که در رویداد سخنرانی کردند، نفوذ هکرهای چینی را برنامهی استراتژیک گسترده میدانند.

محققان CyCraft هیچ اطلاعاتی از شرکتهای قربانی نفوذ اخیر منتشر نکردهاند؛ البته برخی از شرکتها مشتری همین گروه امنیتی بودند. آنها با همکاری گروههای تحقیقاتی دیگر همچون Forum of Incident Response و Security Teams نفوذهای مشابه دیگری را هم کشف کردهاند. شرکتهای قربانی فعال در صنعت نیمههادی اکثرا در منطقهی صنعتی سینچو در شمالغربی تایوان فعال هستند.

در بخشی از گزارش محققان امنیتی، گفته میشود مجرمان سایبری احتمالا با دسترسی اولیه به شبکههای VPN شرکتهای قربانی، موفق شدهاند به شبکههای داخلی نفوذ کنند. البته هنوز مشخص نیست مجرمان اطلاعات ورود سرورهای VPN را بهدست آورده یا مستقیما از آسیبپذیری موجود در آنها سوءاستفاده کردهاند. در مرحلهی بعدی، مجرمان از ابزار بررسی نفوذ سفارشی موسوم به Cobalt Strike استفاده کردند و نام بدافزار خود را بهنام فایل بهروزرسانی گوگل کروم تغییر دادند تا قربانیها را فریب دهند. همچنین، از سرور فرمان و کنترل نفوذ نیز بهره بردند که در سرویسهای ابری مایکروسافت یا گوگل میزبانی میشده است. درنهایت، همهی برنامهریزیها با این هدف بود که فرایند نفوذ هرچهبیشتر مخفیانه و شناسایینشدنی باشد.

پس از نفوذ اولیه به شبکههای داخلی در شرکتهای صنعتی، هکرها بهدنبال نفوذ به کامپیوترهای دیگر موجود در شبکه بودهاند. آنها به دیتابیسهای حاوی رمزعبور رمزنگاریشده در شبکههای داخلی حمله کردند تا به اطلاعات ارزشمند کاربردی برای ورود به کامپیوترهای دیگر دست پیدا کنند. در هر فرصت ممکن، هکرهای چینی از اطلاعات ورود مسروقه بهجای نفوذ با بدافزار برای ورود به کامپیوترهای دیگر شبکه استفاده میکردند و همیشه ورود بهکمک بدافزار را در اولویت دوم خود قرار میدادند تا هیچ ردپایی از خود باقی نگذارند.

یکی از ابزارهای مهم و پیشرفتهی نفوذ هکرهای چینی در سرقت اطلاعات از شرکتهای صنعت نیمههادی، در استفاده از روشهایی برای دستکاری سرورهای کنترل دامنه دیده میشود. این سرورهای قدرتمند وظیفهی تنظیمکردن قوانین و دسترسیها را در شبکههای بزرگ برعهده دارند. هکرها با استفاده از ابزارهای نفوذ مرسوم همچون Dumpert و Mimikatz و ترکیب کدهای موجود در آنها، در سرورهای کنترل دامنه رمزعبور اضافهی جدیدی برای هر کاربر ایجاد میکردهاند. این روش بهنام روش Skeleton key injection شناخته میشود. با بهرهبرداری از روش مذکور، هکرها برای هر کاربر یک رمزعبور اختصاصی داشتند که بهکمک آن به همهی ماشینهای موجود در شبکهی سازمانی نفوذ میکردند. درواقع، آنها شاهکلیدی برای ورود به کامپیوترهای سازمانی داشتهاند.

گروه امنیتی CyCraft قبلا بخش عمدهای از گزارش اخیر را ماه آوریل منتشر کرده بود؛ اما اطلاعات جدید بیشازپیش روی ارتباط گروههای هکری با دولت مرکزی چین تأکید میکند. بخش عمدهای از اطلاعات مرتبط با همکاری هکرها با دولت چین، با هککردن هکرها بهدست آمد. محققان CyCraft پس از نظارت بر عملیات سرقت دادهی گروه هکری Chimera، به اتصال امن آنها به سرور فرمان و کنترل نفوذ وسپس، محتوای موجود در سرور ابری را بررسی و آزمایش کردند که در میان آنها، سند راهنمایی برای هکرها مشاهده شد. این سند راهنما بهنوعی مراحل استاندارد نفوذ برای فرایندهای مرسوم را برای هکرها شرح میدهد تا در هر نفوذ، فرایندها را بهآسانی دنبال کنند. نکتهی مهم سند راهنما زبان چینی آن بود که بهگفتهی محققان CyCraft، این زبان فقط در داخل کشور چین استفاده میشود و در تایوان کاربرد ندارد.

اطلاعات دیگری که از سرور هکرها استخراج شد، نشان میدهد طبق ساعت رسمی پکن و ساختار کاری موسوم به ۹۹۶ کار میکردهاند. این ساختار کاری فعالیت کارمندان از ۹ صبح تا ۹ شب و ۶ روز در هفته را نشان میدهد که در چین مرسوم است. درادامهی گزارش CyCraft، ادعا میشود که آنها در همکاری با دیگر شرکتهای امنیتی تایوانی و بینالمللی، گروه هکری مشابهی با اهدافی در دولت تایوان کشف کردهاند.

در سال ۲۰۱۵، سیمانتک گزارش داده بود که گروه مذکور برای حملههای خود از روش Skeleton استفاده میکند؛ یعنی همان روشی که گروه جدید برای نفوذ به شرکتهای نیمههادی تایوانی استفاده کرد. CyCraft هنوز با جدیت نمیتواند گروه Chimera را همان Winnti معرفی کند؛ اما ارتباط آنها را بسیار نزدیک میداند.یکی از نکات مهمی که در بررسی فعالیتهای هکری کشف شد، وجود برنامهی در پشتی در شبکههای متعدد قربانیان بود. ظاهرا قبلا گروه Winnti از این در پشتی برای نفوذ به شبکهها استفاده میکردند. گروه مذکور از مدتها پیش در نفوذهای متعدد سایبری فعال بود و اغلب کارشناسان آنها را گروه هکری ساکن در چین میدانستند. در سالهای اخیر، گزارشهای امنیتی متعدد ادعا کردند گروه Winnti فعالیتهای مجرمانهی متعددی در مسیر منافع دولت چین انجام میدهد و هکهایی با اهداف مالی و خصوصا متمرکز بر شرکتهای بازیسازی در کارنامهی آنها دیده میشود.

در سال ۲۰۱۳، کسپرسکی اولینبار فعالیتهای گروه Winnti را کشف و گزارش کرد. سال گذشته، این شرکت امنیتی روسی فعالیتهای Winnti را تا سرقت اطلاعات مکانیزم بهروزرسانی کامپیوترها از شرکت تایوانی ایسوس ردگیری کرده بود. یکی از محققان کسپرسکی ادعا میکند گروه Winnti در فعالیتهایی فراتر از شرکتهای نیمههادی تایوانی مشارکت میکند و بسیاری از شرکتهای فناوری و مخابراتی تایوان را هدف قرار میدهد. کاستین رایو، مدیر تحقیقات بینالمللی کسپرسکی، اعتقاد دارد یافتههای CyCraft احتمالا بخشی جزئی از فعالیتی بسیار بزرگتر و سازمانیافتهتر هستند.

همانطورکه گفته شد، هکرهای چینی از مدتها پیش به نفوذ گسترده به شبکههای تایوان متهم بودهاند. همچنین، محققان CyCraft اعتقاد دارند نفوذ گستردهی آنها به شرکتهای نیمههادی پیامدهای ناگوارتری بههمراه دارد؛ نفوذی که به سرقت اطلاعات حساس طراحی تراشه منجر میشود و شاید هکرها با سوءاستفاده از آنها، آسیبپذیریهای عمیق موجود در تراشهها را نیز استخراج و از آن سوءاستفاده کنند. محققان امنیتی با وجود بیاطلاعی از کاربرد کنونی اسناد بهسرقترفته برای هکرهای چینی، هدف آنها را ضربهزدن به صنعت اصلی تایوان و فراهمکردن فرصتی برای شرکتهای رقیب فعال در صنعت نیمههادی در چین عنوان میکنند.

در این میان مواردی هم هست که هکرها به موفقیتهای چشمگیری دست یافته اند. گزارشهای جدید یکی از شرکتهای امنیت سایبری تایوان نشان میدهد که هکرهای چینی نفوذ گستردهای به مهمترین صنعت تایوان یعنی نیمههادی کرده و بهنوعی اطلاعات محرمانه و اسناد مهم صنعت را دزدیدهاند.

در این میان مواردی هم هست که هکرها به موفقیتهای چشمگیری دست یافته اند. گزارشهای جدید یکی از شرکتهای امنیت سایبری تایوان نشان میدهد که هکرهای چینی نفوذ گستردهای به مهمترین صنعت تایوان یعنی نیمههادی کرده و بهنوعی اطلاعات محرمانه و اسناد مهم صنعت را دزدیدهاند.